Orta Doğu Ülkelerini Hedefleyen Virüs: JhoneRAT

Güvenlik araştırmacıları, Microsoft Office belgelerini kullanarak Orta Doğu ülkelerini hedefleyen ve JhoneRAT olarak adlandırdıkları bir virüs keşfettiler. Virüsün gizlenmek için Google Drive gibi güvenilir bulut hizmetlerinden yararlandığını belirten Bitdefender güvenlik araştırmacıları, JhoneRAT’ı algılayabilen bir antivirüs yazılımı kullanılması uyarısında bulunuyor.

Güvenlik araştırmacıları Suudi Arabistan, Irak, Mısır, Libya, Cezayir, Fas, Tunus, Umman, Yemen, Suriye, Birleşik Arap Emirlikleri, Kuveyt, Bahreyn ve Lübnan dahil Orta Doğu ülkelerini hedefleyen ve JhoneRAT adını verdikleri Windows tabanlı bir virüs keşfettiler.

Google Drive, Google Formlar, Twitter ve ImgBB suistimal ediliyor

Saldırganlar, sanal makinelerden ve güvenlik çözümlerinden gizlenmek için Google Drive, Google Formlar ve Twitter gibi birden çok bulut hizmeti kullandığından bu yeni virüsün oldukça karmaşık bir yapıda olduğu belirtiliyor. Benzer kötü amaçlı yazılımlardan farklı olarak JhoneRAT, cihazlarda bulunan güvenlik çözümlerini kandırmak için açık olmayan bir kaynak kod kullanılarak Python'da geliştirilmiş ve kötü amaçlı yazılımları yaymak için güvenilir bulut hizmetleri kullanıyor.

Düzenlemeyi etkinleştir seçeneğiyle virüs aktif hale geliyor

Saldırı, dokümanların kara listeye alınmasını önlemek için Google Drive’a yüklenen kötü amaçlı bir Microsoft Office belgesi ile yürütülüyor.

2019’un En Yaygın macOS tehdidi: Shlayer

Güvenlik araştırmacılarının keşfettiği 3 virüslü doküman ise şöyle:

“Urgent.docx” - Kullanıcılardan İngilizce ve Arapça olarak düzenlemeyi etkinleştirmelerinin istendiği ilk belge.

“fb.docx” - 2019 başından itibaren sızdırılmış Facebook hesaplarının listesini içerdiği belirtilen ikinci belge.

Birleşik Arap Emirlikleri’nin resmi kuruluşlarından olduğu iddia edilen bulanık bir belge. Alıcıdan dosyayı okuyabilmesi için düzenleme yapması isteniyor.

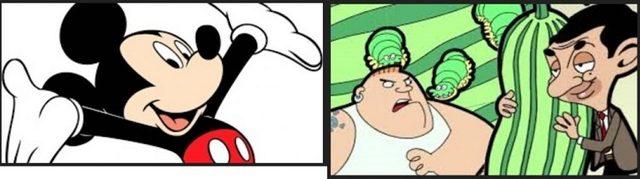

Bu 3 belgeden biri açılıp düzenleme etkinleştirilirse cihaza kötü amaçlı bir makro içeren ek bir Office belgesi yükleniyor ve yürütülüyor. Ardından sonuna bir base64 kodlu ikili dosya eklenmiş bir görüntü dosyası (.jpg, img.jpg veya photo.jpg) indiriliyor. Araştırmacılar tarafından keşfedilen görsellerden biri Mickey Mouse diğeri ise Mr. Bean gibi karakterleri temsil ediyor. Görseller açıldıktan sonra, Google Drive'dan tekrar başka bir ikili dosya (AutoIT) indiriliyor. İndirilen son dosya aslında JhoneRAT virüsünün ta kendisi ve bu aşamada virüs ekran görüntüleri alıp görsel yükleme sitesi ImgBB'ye yükleyebiliyor, ek ikili dosyalar indirebiliyor, klavye komutlarını okuyabiliyor ve cihazdaki verileri Google Formlar'a gönderebiliyor.